Puntos de control

Creating the network infrastructure

/ 50

Creating the first domain controller

/ 25

Creating the second domain controller

/ 25

Cómo implementar un entorno de Microsoft Active Directory tolerante a errores

GSP118

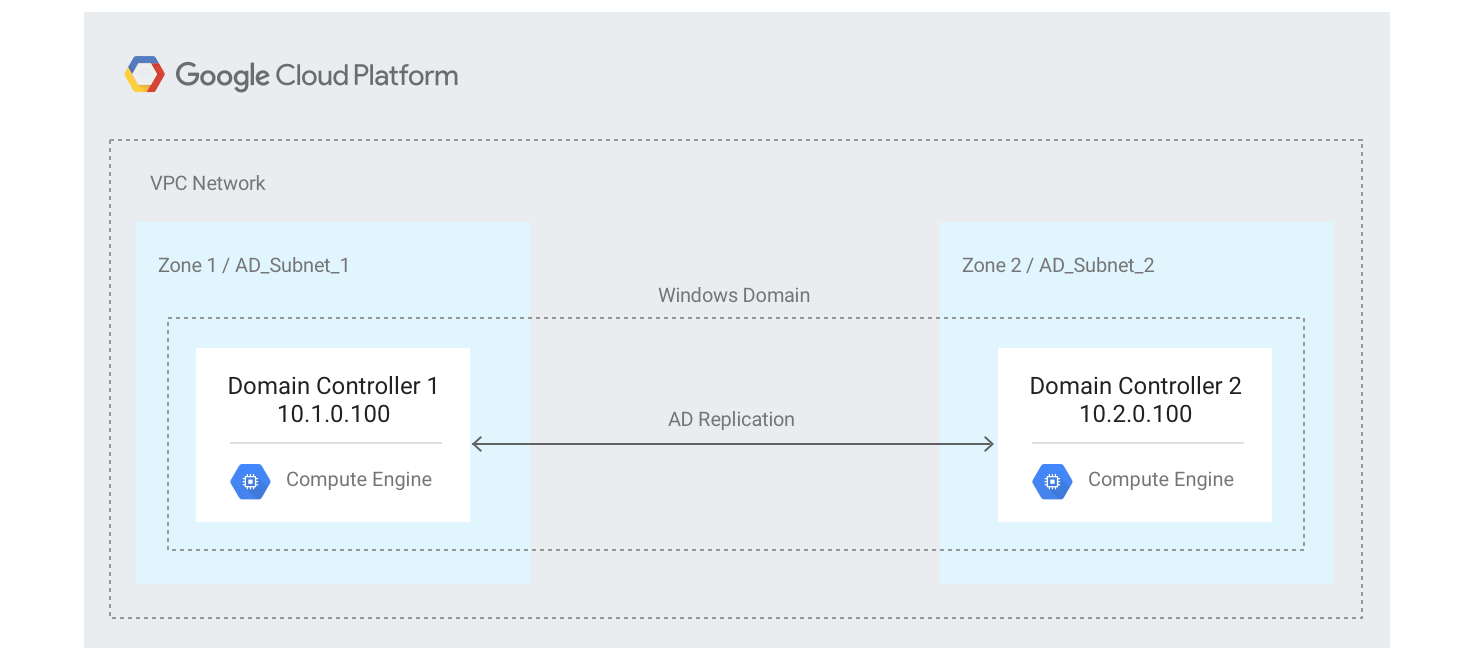

Este lab forma parte de una serie cuyo objetivo es ayudarte a implementar una arquitectura de Windows con alta disponibilidad en Google Cloud con Microsoft Active Directory (AD), Internet Information Services (IIS) y SQL Server. En este lab, configurarás un par redundante de controladores de dominio (DC) de Windows con AD mediante una nueva red de nube privada virtual (VPC) y varias subredes.

También aprenderás a establecer una configuración de AD para usarla en otras arquitecturas. No abordaremos cómo replicar un entorno de AD remoto en el nuevo entorno de AD basado en Google Cloud, aunque es posible hacerlo con Cloud VPN y una configuración de AD adicional.

Objetivos

- Crear una red de VPC de modo personalizado con dos subredes que abarquen dos zonas

- Crear instancias virtuales de Windows Server y habilitar los servicios de dominio de AD

- Configurar un nuevo dominio con Active Directory

- Agregar las nuevas instancias de Windows Server al nuevo dominio

- Configurar reglas de firewall a fin de permitir tráfico a las máquinas virtuales

- Probar la configuración

Arquitectura

Configuración y requisitos

Antes de hacer clic en el botón Comenzar lab

Lee estas instrucciones. Los labs son cronometrados y no se pueden pausar. El cronómetro, que comienza a funcionar cuando haces clic en Comenzar lab, indica por cuánto tiempo tendrás a tu disposición los recursos de Google Cloud.

Este lab práctico te permitirá realizar las actividades correspondientes en un entorno de nube real, no en uno de simulación o demostración. Para ello, se te proporcionan credenciales temporales nuevas que utilizarás para acceder a Google Cloud durante todo el lab.

Para completar este lab, necesitarás lo siguiente:

- Acceso a un navegador de Internet estándar (se recomienda el navegador Chrome)

- Tiempo para completar el lab: Recuerda que, una vez que comienzas un lab, no puedes pausarlo.

Cómo iniciar su lab y acceder a la consola de Google Cloud

-

Haga clic en el botón Comenzar lab. Si debe pagar por el lab, se abrirá una ventana emergente para que seleccione su forma de pago. A la izquierda, se encuentra el panel Detalles del lab que tiene estos elementos:

- El botón Abrir la consola de Google

- Tiempo restante

- Las credenciales temporales que debe usar para el lab

- Otra información para completar el lab, si es necesaria

-

Haga clic en Abrir la consola de Google. El lab inicia recursos y abre otra pestaña en la que se muestra la página de acceso.

Sugerencia: Ordene las pestañas en ventanas separadas, una junto a la otra.

Nota: Si ve el diálogo Elegir una cuenta, haga clic en Usar otra cuenta. -

Si es necesario, copie el nombre de usuario del panel Detalles del lab y péguelo en el cuadro de diálogo Acceder. Haga clic en Siguiente.

-

Copie la contraseña del panel Detalles del lab y péguela en el cuadro de diálogo de bienvenida. Haga clic en Siguiente.

Importante: Debe usar las credenciales del panel de la izquierda. No use sus credenciales de Google Cloud Skills Boost. Nota: Usar su propia Cuenta de Google podría generar cargos adicionales. -

Haga clic para avanzar por las páginas siguientes:

- Acepte los términos y condiciones.

- No agregue opciones de recuperación o autenticación de dos factores (esta es una cuenta temporal).

- No se registre para obtener pruebas gratuitas.

Después de un momento, se abrirá la consola de Cloud en esta pestaña.

Activa Cloud Shell

Cloud Shell es una máquina virtual que cuenta con herramientas para desarrolladores. Ofrece un directorio principal persistente de 5 GB y se ejecuta en Google Cloud. Cloud Shell proporciona acceso de línea de comandos a tus recursos de Google Cloud.

- Haz clic en Activar Cloud Shell

en la parte superior de la consola de Google Cloud.

Cuando te conectes, habrás completado la autenticación, y el proyecto estará configurado con tu PROJECT_ID. El resultado contiene una línea que declara el PROJECT_ID para esta sesión:

gcloud es la herramienta de línea de comandos de Google Cloud. Viene preinstalada en Cloud Shell y es compatible con la función de autocompletado con tabulador.

- Puedes solicitar el nombre de la cuenta activa con este comando (opcional):

-

Haz clic en Autorizar.

-

Ahora, el resultado debería verse de la siguiente manera:

Resultado:

- Puedes solicitar el ID del proyecto con este comando (opcional):

Resultado:

Resultado de ejemplo:

gcloud, consulta la guía con la descripción general de gcloud CLI en Google Cloud.

Tarea 1: Inicializa variables comunes

Debes definir muchas variables que controlen dónde se implementarán los elementos de la infraestructura.

- Ejecuta la siguiente secuencia de comandos para definir las variables de entorno de tu proyecto:

- Ejecuta lo siguiente para establecer la región en

:

- Haz clic en Autorizar cuando se te solicite.

Tarea 2: Crea la infraestructura de red

Después de definir las variables de la infraestructura, crea la red y las subredes que usará AD.

- En Cloud Shell, ejecuta el siguiente comando a fin de crear la red de VPC:

- Puedes pasar por alto la siguiente advertencia, ya que crearás las reglas de firewall más adelante.

- Agrega dos subredes a la red de VPC:

- Crea una regla de firewall interna a fin de permitir el tráfico entre subredes:

- Crea una regla de firewall para permitir una conexión RDP en el puerto 3389 desde cualquier ubicación:

Haz clic en Revisar mi progreso para verificar el objetivo.

Tarea 3: Crea el primer controlador de dominio

A continuación, crearás un controlador de dominio con las siguientes propiedades:

- Nombre:

ad-dc1 - Dirección IP:

10.1.0.100

- Crea una instancia de Compute Engine de Windows Server 2016 para usarla como el primer controlador de dominio:

Haz clic en Revisar mi progreso para verificar el objetivo.

- Espera aproximadamente un minuto y, luego, ejecuta el siguiente comando a fin de crear una contraseña para

ad-dc1. Guarda la dirección IP, el nombre de usuario y la contraseña que se muestran en Cloud Shell, y anota que corresponden al controlador de dominio 1, ya que los usarás más adelante:

ERROR: (gcloud.compute.reset-windows-password) The instance may not be ready for use. This can occur if the instance was recently created or if the instance is not running Windows. Please wait a few minutes and try again.

En ese caso, vuelve a ejecutar el comando.

Cómo copiar y pegar con el cliente de RPD

Una vez que hayas accedido a tu instancia de forma segura, es posible que debas copiar y pegar los comandos del manual del lab.

Para pegarlos, presiona las teclas CTRL + V (si utilizas Mac, usar CMD + V no funcionará). Si estás en una ventana de PowerShell, asegúrate de haber hecho clic en la ventana; de lo contrario, no funcionará la combinación de teclas para pegar.

Si quieres pegar el comando en PuTTY, haz clic con el botón derecho.

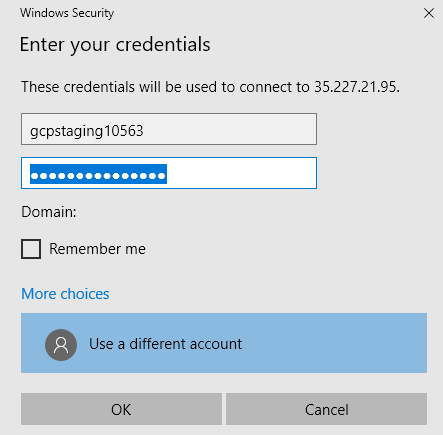

Tarea 4: Conéctate a la instancia a través de RDP

Utiliza RDP para conectarte a la instancia del controlador de dominio con las credenciales que creaste en el paso anterior.

-

Desde el Menú de navegación, ve a Compute Engine > Instancias de VM.

-

Haz clic en

ad-dc1para abrir la página Detalles de instancia de VM correspondiente a la primera máquina de AD. -

Haz clic en RDP a fin de conectarte a esta instancia mediante una sesión de RDP.

- En función del sistema que utilices, es posible que debas instalar un cliente de RPD de terceros o el complemento de Chrome RDP para conectarte.

- Conéctate con la dirección IP, el nombre de usuario y la contraseña que guardaste cuando estableciste la contraseña de la cuenta de usuario de Windows local.

- Si descargas el archivo de RDP para conectarte, deberás cambiar el nombre de usuario que usaste por el nombre de usuario que guardaste en la sección anterior.

- Descarga y abre el archivo de RDP.

- Haz clic en Conectar. La conexión fallará porque el nombre de usuario predeterminado es incorrecto.

- Haz clic en Más opciones.

- Haz clic en Usar otra cuenta.

- Ingresa el nombre de usuario y la contraseña que guardaste al comienzo de esta sección y, luego, haz clic en Aceptar para acceder.

- Cuando veas un diálogo de advertencia de seguridad en el cual se indica que no se puede verificar la identidad de la computadora remota, haz clic en Sí.

-

Cuando se abra la conexión RDP inicial a la máquina Windows, haz clic en Sí para que se pueda detectar esta máquina.

-

Abre una terminal de PowerShell como administrador. Para ello, haz clic en el cuadro de búsqueda de la barra de tareas, escribe “PowerShell”, y, cuando Windows PowerShell esté seleccionado, presiona Mayúsculas + Ctrl + Intro.

-

Cuando se te pida que permitas que esta aplicación realice cambios en tu dispositivo, haz clic en Sí.

-

Establece las credenciales de Windows para la cuenta de administrador:

- Se te pedirá que crees una contraseña. Utiliza una contraseña segura y almacénala en una ubicación segura, ya que deberás utilizarla más adelante. A pesar de que este es un lab, debes seguir las reglas de creación de contraseñas.

La cuenta Administrator se convertirá en una cuenta de administrador de dominio una vez que hayas creado el bosque de AD con ella.

- Habilita la cuenta:

- Instala los servicios de dominio de Active Directory, incluidas las Herramientas de administración:

- Establece las siguientes variables de PowerShell:

- Instala la nueva configuración del bosque de Active Directory en el modo Windows Server 2016:

-

Cuando se te solicite, ingresa una contraseña de administrador de modo seguro. Almacena la contraseña en una ubicación segura para utilizarla en el futuro.

-

Descarta las siguientes advertencias. Cada advertencia aparecerá dos veces: una durante la verificación de requisitos previos y otra durante el proceso de instalación.

- Reinicia la máquina virtual:

Esta acción desconectará la sesión de RDP. La máquina tardará aproximadamente un minuto en reiniciarse.

-

Una vez reiniciada, usa RDP para conectarte al controlador de dominio

ad-dc1con las credenciales de administrador que definiste al instalar el bosque de AD.- Recuerda agregar el nombre de dominio como un prefijo, como en

EXAMPLE-GCP\Administrator. - Es posible que el acceso inicial al dominio tarde algunos minutos, ya que se inicializarán servicios como las directivas de grupo por primera vez.

- Recuerda agregar el nombre de dominio como un prefijo, como en

WARNING Someone could be trying to intercept your communication. To connect anyway select Chrome RDP Options, select the Certificates tab, select the :3389 certificate listing and press the Delete Certificate button.

Si usas un cliente de RDP de terceros o uno integrado en Windows, deberás confirmar que aceptas el certificado nuevo para conectarte.

- Abre una terminal de PowerShell como administrador y establece las siguientes variables:

- Configura la dirección IP y la puerta de enlace predeterminada:

- Configura el servidor DNS principal:

- El servidor DNS ad-dc2 estará disponible solo después de que se implemente el segundo controlador de dominio, por lo que puedes omitir el siguiente mensaje de error:

ad-dc1 y ad-dc2. Configurarás el controlador de dominio ad-dc2 más adelante en este lab.

- Configura el servidor DNS secundario:

- La entrada del servidor DNS para este controlador de dominio,

ad-dc1, debería ser la segunda en la lista a fin de evitar que AD pierda conexión frecuentemente con el otro controlador. Utiliza el segundo controlador de dominio,ad-dc2, como el servidor DNS principal.

Crearás el controlador de dominio ad-dc2 en la próxima sección. Si no sigue este patrón, aparecerán los siguientes errores en Administrador del servidor > Servicios de dominio de Active Directory:

Es posible que veas errores en el servidor ad-dc1 antes de haber configurado por completo ambos servidores. Puedes omitir estos errores.

Tarea 5: Crea el segundo controlador de dominio

A continuación, crearás un controlador de dominio con las siguientes propiedades:

- Nombre:

ad-dc2 - Dirección IP:

10.2.0.100

- Si tu ventana de Cloud Shell venció, abre una nueva instancia de Cloud Shell y restablece las variables que estableciste anteriormente. Para hacerlo, edita la siguiente secuencia de comandos y especifica el ID del proyecto y la región que utilizaste antes.

-

Copia la secuencia de comandos en la ventana de Cloud Shell y ejecútala.

-

Usa Cloud Shell para crear la instancia del segundo controlador de dominio:

Haz clic en Revisar mi progreso para verificar el objetivo.

- Espera aproximadamente un minuto y, a continuación, crea una contraseña para la instancia

ad-dc2de Windows:

-

Deberás usar el nombre de usuario y la contraseña para conectarte a través de RDP a la instancia de Windows que creaste. Guarda la dirección IP, el nombre de usuario y la contraseña, y anota que corresponden al controlador de dominio 2.

-

Abre la consola de Google Cloud.

-

Abre Compute Engine > Instancias de VM.

-

Haz clic en ad-dc2 para abrir la página Detalles de instancia de VM correspondiente a la segunda máquina de AD.

-

Haz clic en RDP a fin de conectarte a esta instancia mediante una sesión de RDP.

-

Cuando se abra la conexión inicial a la máquina de Windows, haz clic en Sí para que se pueda detectar esta máquina.

-

Abre una terminal de PowerShell como administrador. Haz clic en Inicio, escribe PowerShell y, luego, presiona Mayúsculas + Ctrl + Intro.

-

Cuando se te pida que permitas que esta aplicación realice cambios en tu dispositivo, haz clic en Sí.

-

Instala los servicios de dominio de Active Directory, incluidas las Herramientas de administración:

- Establece las siguientes variables de PowerShell:

- Configura el servidor DNS principal:

- Configura el segundo servidor a fin de que actúe como su propio servidor DNS secundario:

El servidor DNS ad-dc2 solo estará disponible después de que se una ad-dc2 al dominio como controlador de dominio. Debido a que todavía no se unió el servidor, verás el siguiente mensaje, pero puedes omitirlo.

- Configura la dirección IP y la puerta de enlace predeterminada:

- Ejecuta la siguiente secuencia de comandos de PowerShell, que te permitirá saber cuándo estará operativo el primer controlador de dominio. Espera hasta ver el mensaje Domain controller is reachable.

- Vuelve a establecer la siguiente variable de PowerShell:

- Agrega la máquina virtual al bosque como segundo controlador de dominio:

-

Cuando se te solicite que ingreses una contraseña para la cuenta Administrador, utiliza las credenciales que definiste al instalar el bosque de AD. Agrega el nombre de dominio como un prefijo, como en

EXAMPLE-GCP\Administrator. -

Cuando se te solicite que ingreses una contraseña de administrador de modo seguro, utiliza la misma que usaste para el primer controlador de dominio.

-

Ignora las siguientes advertencias. Cada advertencia aparecerá dos veces: una durante la verificación de requisitos previos, y una segunda vez durante el proceso de instalación.

- Reinicia la máquina virtual:

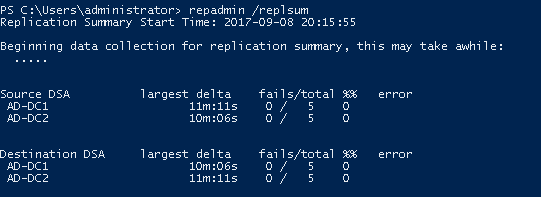

Tarea 6: Prueba la instalación

-

Espera entre 5 y 10 minutos para asegurarse de que ambos controladores de dominio estén operativos y que repliquen la información.

-

Usa RDP para volver a conectarte a la instancia del primer controlador de dominio con las credenciales de administrador que definiste cuando instalaste ese controlador. Agrega el nombre de dominio como un prefijo, como en

EXAMPLE-GCP\Administrator. -

Cuando te hayas conectado a la sesión de RDP, abre la consola de PowerShell como administrador en caso de que aún no se esté ejecutando.

-

Ejecuta el siguiente comando en la consola de PowerShell para probar el funcionamiento de la replicación:

- El resultado debería parecerse al siguiente, sin errores ni fallas:

- Si el controlador de dominio no está disponible, recibirás un mensaje que se parece al siguiente:

- Si recibes este mensaje, espera unos minutos y vuelve a ejecutar el comando

repadmin /replsum.

¡Felicitaciones!

Configuraste correctamente un entorno de Microsoft Active Directory tolerante a errores.

Finaliza tu Quest

Este lab de autoaprendizaje forma parte de las Quests Google Cloud Solutions I: Scaling Your Infrastructure y Windows on Google Cloud. Una Quest es una serie de labs relacionados que forman una ruta de aprendizaje. Si completas esta Quest, obtendrás una insignia como reconocimiento por tu logro. Puedes hacer públicas tus insignias y agregar vínculos a ellas en tu currículum en línea o en tus cuentas de redes sociales. Inscríbete en una Quest y obtén un crédito inmediato de realización. Consulta el catálogo de Google Cloud Skills Boost para ver todas las Quests disponibles.

Realiza tu próximo lab

Continúa tu Quest con Cómo implementar Memcached en Kubernetes Engine o consulta estas sugerencias:

Próximos pasos y más información

Aquí tienes algunos pasos para continuar:

Capacitación y certificación de Google Cloud

Recibe la formación que necesitas para aprovechar al máximo las tecnologías de Google Cloud. Nuestras clases incluyen habilidades técnicas y recomendaciones para ayudarte a avanzar rápidamente y a seguir aprendiendo. Para que puedas realizar nuestros cursos cuando más te convenga, ofrecemos distintos tipos de capacitación de nivel básico a avanzado: a pedido, presenciales y virtuales. Las certificaciones te ayudan a validar y demostrar tus habilidades y tu conocimiento técnico respecto a las tecnologías de Google Cloud.

Última actualización del manual: 3 de agosto de 2023

Prueba más reciente del lab: 3 de agosto de 2023

Copyright 2024 Google LLC. All rights reserved. Google y el logotipo de Google son marcas de Google LLC. Los demás nombres de productos y empresas pueden ser marcas de las respectivas empresas a las que estén asociados.