Points de contrôle

Creating the network infrastructure

/ 50

Creating the first domain controller

/ 25

Creating the second domain controller

/ 25

Déployer un environnement Microsoft Active Directory tolérant aux pannes

- GSP118

- Préparation

- Tâche 1 : Initialiser des variables communes

- Tâche 2 : Créer l'infrastructure réseau

- Tâche 3 : Créer le premier contrôleur de domaine

- Tâche 4 : Se connecter avec le protocole RDP dans votre instance

- Tâche 5 : Créer le deuxième contrôleur de domaine

- Tâche 6 : Tester l'installation

- Félicitations !

GSP118

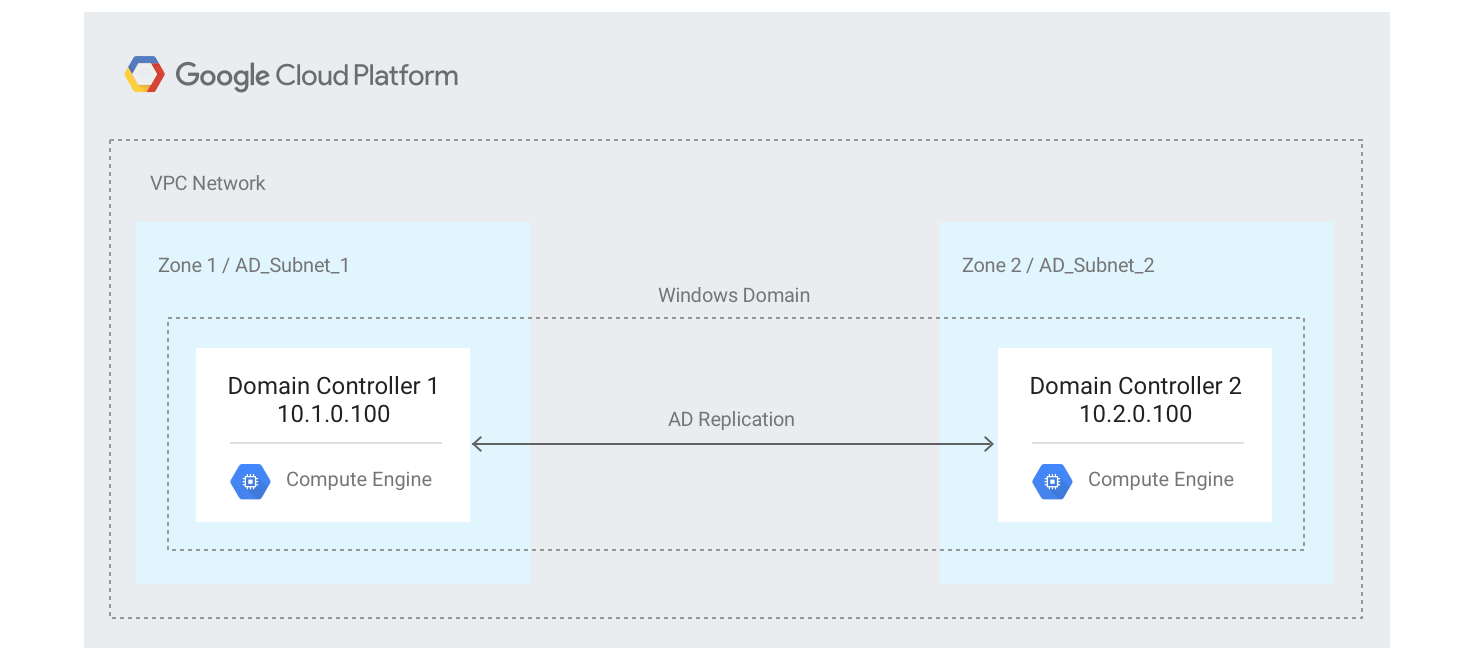

Cet atelier fait partie d'une série destinée à vous aider à déployer une architecture Windows à disponibilité élevée sur Google Cloud avec Microsoft Active Directory (AD), SQL Server et Internet Information Services (IIS). Dans cet atelier, vous configurez une paire redondante de contrôleurs de domaine Windows (DC) avec AD à l'aide d'un nouveau réseau cloud privé virtuel (VPC) et de plusieurs sous-réseaux.

Vous pouvez également utiliser cet atelier pour apprendre à mettre au point une configuration AD à utiliser dans d'autres architectures. Cet atelier ne couvre pas la réplication d'un environnement AD distant vers le nouvel environnement AD basé sur Google Cloud, bien que cela soit possible avec Cloud VPN et une configuration AD supplémentaire.

Objectifs

- Créer un réseau VPC en mode personnalisé avec deux sous-réseaux couvrant deux zones

- Créer des instances virtuelles Windows Server et activer les services de domaine AD

- Configurer un nouveau domaine avec Active Directory

- Joindre les nouvelles instances Windows Server au nouveau domaine

- Configurer les règles de pare-feu pour autoriser le trafic vers les machines virtuelles

- Tester la configuration

Architecture

Préparation

Avant de cliquer sur le bouton "Démarrer l'atelier"

Lisez ces instructions. Les ateliers sont minutés, et vous ne pouvez pas les mettre en pause. Le minuteur, qui démarre lorsque vous cliquez sur Démarrer l'atelier, indique combien de temps les ressources Google Cloud resteront accessibles.

Cet atelier pratique vous permet de suivre vous-même les activités dans un véritable environnement cloud, et non dans un environnement de simulation ou de démonstration. Nous vous fournissons des identifiants temporaires pour vous connecter à Google Cloud le temps de l'atelier.

Pour réaliser cet atelier :

- vous devez avoir accès à un navigateur Internet standard (nous vous recommandons d'utiliser Chrome) ;

- vous disposez d'un temps limité ; une fois l'atelier commencé, vous ne pouvez pas le mettre en pause.

Démarrer l'atelier et se connecter à la console Google Cloud

-

Cliquez sur le bouton Démarrer l'atelier. Si l'atelier est payant, un pop-up s'affiche pour vous permettre de sélectionner un mode de paiement. Sur la gauche, vous trouverez le panneau Détails concernant l'atelier, qui contient les éléments suivants :

- Le bouton Ouvrir la console Google

- Le temps restant

- Les identifiants temporaires que vous devez utiliser pour cet atelier

- Des informations complémentaires vous permettant d'effectuer l'atelier

-

Cliquez sur Ouvrir la console Google. L'atelier lance les ressources, puis ouvre la page Se connecter dans un nouvel onglet.

Conseil : Réorganisez les onglets dans des fenêtres distinctes, placées côte à côte.

Remarque : Si la boîte de dialogue Sélectionner un compte s'affiche, cliquez sur Utiliser un autre compte. -

Si nécessaire, copiez le nom d'utilisateur inclus dans le panneau Détails concernant l'atelier et collez-le dans la boîte de dialogue Se connecter. Cliquez sur Suivant.

-

Copiez le mot de passe inclus dans le panneau Détails concernant l'atelier et collez-le dans la boîte de dialogue de bienvenue. Cliquez sur Suivant.

Important : Vous devez utiliser les identifiants fournis dans le panneau de gauche. Ne saisissez pas vos identifiants Google Cloud Skills Boost. Remarque : Si vous utilisez votre propre compte Google Cloud pour cet atelier, des frais supplémentaires peuvent vous être facturés. -

Accédez aux pages suivantes :

- Acceptez les conditions d'utilisation.

- N'ajoutez pas d'options de récupération ni d'authentification à deux facteurs (ce compte est temporaire).

- Ne vous inscrivez pas aux essais offerts.

Après quelques instants, la console Cloud s'ouvre dans cet onglet.

Activer Cloud Shell

Cloud Shell est une machine virtuelle qui contient de nombreux outils pour les développeurs. Elle comprend un répertoire d'accueil persistant de 5 Go et s'exécute sur Google Cloud. Cloud Shell vous permet d'accéder via une ligne de commande à vos ressources Google Cloud.

- Cliquez sur Activer Cloud Shell

en haut de la console Google Cloud.

Une fois connecté, vous êtes en principe authentifié et le projet est défini sur votre ID_PROJET. Le résultat contient une ligne qui déclare YOUR_PROJECT_ID (VOTRE_ID_PROJET) pour cette session :

gcloud est l'outil de ligne de commande pour Google Cloud. Il est préinstallé sur Cloud Shell et permet la complétion par tabulation.

- (Facultatif) Vous pouvez lister les noms des comptes actifs à l'aide de cette commande :

-

Cliquez sur Autoriser.

-

Vous devez à présent obtenir le résultat suivant :

Résultat :

- (Facultatif) Vous pouvez lister les ID de projet à l'aide de cette commande :

Résultat :

Exemple de résultat :

gcloud, dans Google Cloud, accédez au guide de présentation de la gcloud CLI.

Tâche 1 : Initialiser des variables communes

Vous devez définir plusieurs variables qui contrôlent l'emplacement où sont déployés les éléments de l'infrastructure.

- Exécutez le script suivant afin de définir les variables d'environnement pour votre projet :

- Exécutez la commande suivante pour définir la région sur

:

- Cliquez sur Autoriser quand vous y êtes invité.

Tâche 2 : Créer l'infrastructure réseau

Après avoir défini les variables d'infrastructure, créez le réseau et les sous-réseaux qu'AD utilisera.

- Dans Cloud Shell, exécutez la commande suivante pour créer le réseau VPC :

- Vous pouvez ignorer l'avertissement suivant. Vous créerez des règles de pare-feu aux étapes suivantes.

- Ajoutez deux sous-réseaux au réseau VPC :

- Créez une règle de pare-feu interne pour autoriser le trafic entre les sous-réseaux :

- Créez une règle de pare-feu pour autoriser une connexion RDP sur le port 3389 à partir de n'importe quel emplacement :

Cliquez sur Vérifier ma progression pour valider l'objectif.

Tâche 3 : Créer le premier contrôleur de domaine

Vous allez ensuite créer un contrôleur de domaine ayant les propriétés suivantes :

- Nom :

ad-dc1 - Adresse IP :

10.1.0.100

- Créez une instance Compute Engine de Windows Server 2016 à utiliser comme premier contrôleur de domaine :

Cliquez sur Vérifier ma progression pour valider l'objectif.

- Patientez environ une minute, puis créez un mot de passe pour

ad-dc1en exécutant la commande suivante. Enregistrez l'adresse IP, le nom d'utilisateur et le mot de passe affichés dans Cloud Shell, et attribuez-leur des libellés pour le contrôleur de domaine 1. Ils seront utilisés dans les prochaines étapes :

ERROR: (gcloud.compute.reset-windows-password) The instance may not be ready for use. This can occur if the instance was recently created or if the instance is not running Windows. Please wait a few minutes and try again.

Le cas échéant, il suffit de relancer la commande.

Effectuer un copier-coller avec le client RDP

Une fois que vous êtes connecté à votre instance de façon sécurisée, vous devrez peut-être copier et coller des commandes depuis le manuel de l'atelier.

Pour coller, maintenez les touches CTRL+V enfoncées (sur Mac, la séquence de touches CMD+V ne fonctionnera pas). Dans une fenêtre Powershell, assurez-vous de cliquer au préalable dans la fenêtre, sinon le raccourci clavier ne sera pas pris en compte.

Si vous procédez au collage dans putty, effectuez un clic droit.

Tâche 4 : Se connecter avec le protocole RDP dans votre instance

Utilisez RDP pour vous connecter à l'instance de contrôleur de domaine avec les identifiants créés à l'étape précédente.

-

Dans le menu de navigation, accédez à Compute Engine > Instances de VM.

-

Cliquez sur

ad-dc1pour ouvrir la page "Informations sur l'instance de VM" pour la première machine AD. -

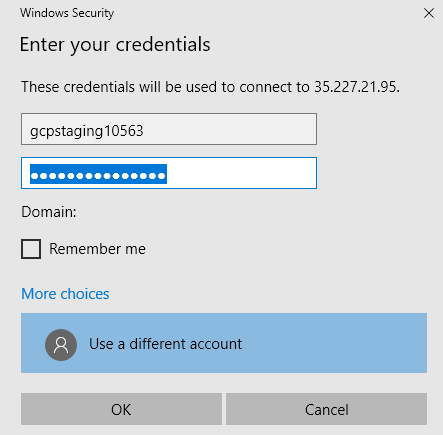

Cliquez sur RDP pour établir une connexion RDP à cette instance.

- En fonction du système que vous utilisez, vous devrez peut-être installer un client RDP tiers ou le plug-in Chrome RDP afin de vous connecter.

- Connectez-vous à l'aide de l'adresse IP, du nom d'utilisateur et du mot de passe que vous avez enregistrés lorsque vous avez défini le mot de passe du compte utilisateur Windows local.

- Si vous téléchargez le fichier RDP pour vous connecter, vous devrez remplacer le nom d'utilisateur utilisé pour établir la connexion par le nom d'utilisateur que vous avez enregistré dans la section précédente.

- Téléchargez et ouvrez le fichier RDP.

- Cliquez sur Connect (Se connecter). La connexion échoue, car le nom d'utilisateur par défaut est incorrect.

- Cliquez sur More Choices (Plus de choix).

- Cliquez sur Use a different account (Utiliser un autre compte).

- Saisissez le nom d'utilisateur et le mot de passe que vous avez enregistrés au début de cette section, puis cliquez sur OK pour vous connecter.

- Lorsqu'une boîte de dialogue d'avertissement de sécurité indiquant que l'identité de l'ordinateur distant ne peut être vérifiée s'affiche, cliquez sur Yes (Oui).

-

Lorsque la connexion RDP initiale à la machine Windows s'ouvre, cliquez sur Yes (Oui) pour rendre cette machine visible.

-

Ouvrez un terminal PowerShell en tant qu'administrateur. (Cliquez sur le champ de recherche dans la barre des tâches, saisissez "PowerShell" et, lorsque Windows PowerShell est sélectionné, appuyez sur Maj+Ctrl+Entrée.)

-

Lorsque vous êtes invité à autoriser l'application à apporter des modifications à votre appareil, cliquez sur Yes (Oui).

-

Définissez les identifiants Windows du compte administrateur :

- Vous êtes invité à créer un mot de passe. Utilisez un mot de passe sécurisé et stockez-le en lieu sûr pour une utilisation ultérieure. Même s'il s'agit d'un atelier, vous devez respecter les règles de création de mots de passe.

Le compte administrateur deviendra un compte d'administrateur de domaine une fois que vous aurez créé la forêt AD à l'aide de celui-ci.

- Activez le compte :

- Installez les services de domaine Active Directory, y compris les outils de gestion :

- Définissez les variables PowerShell suivantes :

- Installez la nouvelle configuration de forêt Active Directory en mode Windows Server 2016 :

-

Lorsque vous y êtes invité, saisissez un mot de passe administrateur en mode sans échec. Stockez le mot de passe dans un endroit sûr pour une utilisation future.

-

Ignorez les avertissements suivants. Chaque avertissement apparaîtra deux fois : une fois lors de la vérification des prérequis et une seconde fois pendant le processus d'installation.

- Redémarrez la machine virtuelle :

Cela déconnectera votre session RDP. La machine prendra environ une minute pour redémarrer.

-

Une fois qu'elle a redémarré, utilisez RDP pour vous connecter au contrôleur de domaine

ad-dc1avec les identifiants d'administrateur que vous avez définis lors de l'installation de la forêt AD.- N'oubliez pas d'ajouter le nom de domaine en tant que préfixe (ex. :

EXAMPLE-GCP\Administrator). - La connexion initiale au domaine peut prendre quelques minutes puisque des services tels que les stratégies de groupe sont initialisés pour la première fois.

- N'oubliez pas d'ajouter le nom de domaine en tant que préfixe (ex. :

WARNING Someone could be trying to intercept your communication. To connect anyway select Chrome RDP Options, select the Certificates tab, select the :3389 certificate listing and press the Delete Certificate button.

Si vous utilisez un client RDP Windows intégré ou un client RDP tiers, vous devrez confirmer que vous acceptez le nouveau certificat pour vous connecter.

- Ouvrez un terminal PowerShell en tant qu'administrateur et définissez les variables suivantes :

- Définissez l'adresse IP et la passerelle par défaut :

- Configurez le serveur DNS principal :

- Le serveur DNS ad-dc2 ne sera disponible qu'après le déploiement du deuxième contrôleur de domaine. Vous pouvez donc ignorer le message d'erreur suivant :

ad-dc1 et ad-dc2. Vous configurerez le contrôleur de domaine ad-dc2 ultérieurement dans cet atelier.

- Configurez le serveur DNS secondaire :

- L'entrée du serveur DNS pour ce contrôleur de domaine,

ad-dc1, doit figurer en deuxième position dans la liste afin d'empêcher AD de perdre fréquemment la connexion avec l'autre contrôleur. Utilisez le deuxième contrôleur de domaine,ad-dc2, en tant que serveur DNS principal.

Vous allez créer le contrôleur de domaine ad-dc2 dans la section suivante. Si vous ne suivez pas ce schéma, les erreurs suivantes apparaissent sous Server Manager > Active Directory Domain Services (Gestionnaire de serveur > Services de domaine Active Directory) :

Il est possible que des erreurs s'affichent sur le serveur ad-dc1 avant que les deux serveurs ne soient entièrement configurés. Vous pouvez ignorer ces erreurs.

Tâche 5 : Créer le deuxième contrôleur de domaine

Vous allez ensuite créer un contrôleur de domaine ayant les propriétés suivantes :

- Nom :

ad-dc2 - Adresse IP :

10.2.0.100

- Si votre fenêtre Cloud Shell a expiré, ouvrez une nouvelle instance Cloud Shell et réinitialisez les variables que vous avez définies précédemment. Pour cela, modifiez le script suivant en spécifiant l'ID du projet et la région utilisés précédemment :

-

Copiez le script dans la fenêtre Cloud Shell et exécutez-le.

-

Utilisez Cloud Shell pour créer la deuxième instance du contrôleur de domaine :

Cliquez sur Vérifier ma progression pour valider l'objectif.

- Patientez environ une minute, puis créez un mot de passe pour l'instance Windows

ad-dc2:

-

Vous devrez utiliser le nom d'utilisateur et le mot de passe pour vous connecter à l'aide de RDP à l'instance Windows que vous avez créée. Enregistrez l'adresse IP, le nom d'utilisateur et le mot de passe, et attribuez-leur des libellés pour le contrôleur de domaine 2.

-

Accédez à la console Google Cloud.

-

Ouvrez Compute Engine > Instances de VM.

-

Cliquez sur ad-dc2 pour ouvrir la page "Informations sur l'instance de VM" pour la deuxième machine AD.

-

Cliquez sur RDP pour établir une connexion RDP à cette instance.

-

Lorsque la connexion initiale à la machine Windows s'ouvre, cliquez sur Yes (Oui) pour rendre cette machine visible.

-

Ouvrez un terminal PowerShell en tant qu'administrateur. (Cliquez sur Start [Démarrer], saisissez PowerShell, puis appuyez sur Maj+Ctrl+Entrée.)

-

Lorsque vous êtes invité à autoriser l'application à apporter des modifications à votre appareil, cliquez sur Yes (Oui).

-

Installez les services de domaine Active Directory, y compris les outils de gestion :

- Définissez les variables PowerShell suivantes :

- Configurez le serveur DNS principal :

- Configurez le deuxième serveur de sorte qu'il agisse comme son propre serveur DNS secondaire :

Le serveur DNS ad-dc2 ne sera disponible qu'une fois qu'ad-dc2 aura été ajouté au domaine en tant que contrôleur de domaine. Comme le serveur n'a pas encore été joint, le message suivant s'affiche, mais vous pouvez l'ignorer :

- Définissez l'adresse IP et la passerelle par défaut :

- Exécutez le script PowerShell suivant qui vous indiquera quand le premier contrôleur de domaine sera opérationnel. Attendez que le message "Domaine controller is reachable" s'affiche.

- Définissez à nouveau la variable PowerShell suivante :

- Ajoutez la machine virtuelle à la forêt en tant que deuxième contrôleur de domaine :

-

Lorsque vous êtes invité à fournir un mot de passe pour le compte administrateur, utilisez les identifiants d'administrateur que vous avez définis lors de l'installation de la forêt AD. Ajoutez le nom de domaine en tant que préfixe (ex. :

EXAMPLE-GCP\Administrator). -

Lorsque vous êtes invité à saisir un mot de passe administrateur en mode sans échec, utilisez le même mot de passe que celui que vous avez utilisé pour le premier contrôleur de domaine.

-

Ignorez les avertissements suivants. Chaque avertissement apparaîtra deux fois : une fois lors de la vérification des prérequis et une seconde fois pendant le processus d'installation.

- Redémarrez la machine virtuelle :

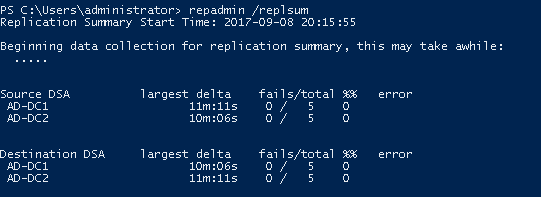

Tâche 6 : Tester l'installation

-

Attendez 5 à 10 minutes pour vous assurer que les deux contrôleurs de domaine sont opérationnels et qu'ils répliquent les informations.

-

À l'aide de RDP, reconnectez-vous à la première instance de contrôleur de domaine avec les identifiants d'administrateur que vous avez définis lors de l'installation du premier contrôleur de domaine. Ajoutez le nom de domaine en tant que préfixe (ex. :

EXAMPLE-GCP\Administrator). -

Une fois connecté à la session RDP, ouvrez une console PowerShell en tant qu'administrateur si elle n'est pas déjà en cours d'exécution.

-

Vérifiez que la réplication fonctionne en exécutant la commande suivante dans la console PowerShell :

- Le résultat devrait ressembler à ce qui suit, sans erreur ni échec.

- Si le contrôleur de domaine n'est pas disponible, vous recevez un message semblable à celui-ci :

- Si vous recevez ce message, patientez quelques minutes, puis réexécutez la commande

repadmin /replsum.

Félicitations !

Vous avez réussi à configurer un environnement Microsoft Active Directory tolérant aux pannes.

Terminer votre quête

Cet atelier d'auto-formation fait partie des quêtes Google Cloud Solutions I: Scaling Your Infrastructure et Windows on Google Cloud. Une quête est une série d'ateliers associés qui constituent un parcours de formation. Si vous terminez cette quête, vous obtenez un badge attestant de votre réussite. Vous pouvez rendre publics les badges que vous recevez et ajouter leur lien dans votre CV en ligne ou sur vos comptes de réseaux sociaux. Inscrivez-vous à une quête pour obtenir immédiatement les crédits associés. Découvrez toutes les quêtes disponibles dans le catalogue Google Cloud Skills Boost.

Atelier suivant

Continuez sur votre lancée en suivant l'atelier Déployer Memcached sur Kubernetes Engine ou consultez cette suggestion :

Étapes suivantes et informations supplémentaires

Pour aller plus loin :

- Passez en revue les bonnes pratiques pour les entreprises.

Formations et certifications Google Cloud

Les formations et certifications Google Cloud vous aident à tirer pleinement parti des technologies Google Cloud. Nos cours portent sur les compétences techniques et les bonnes pratiques à suivre pour être rapidement opérationnel et poursuivre votre apprentissage. Nous proposons des formations pour tous les niveaux, à la demande, en salle et à distance, pour nous adapter aux emplois du temps de chacun. Les certifications vous permettent de valider et de démontrer vos compétences et votre expérience en matière de technologies Google Cloud.

Dernière mise à jour du manuel : 3 août 2023

Dernier test de l'atelier : 3 août 2023

Copyright 2024 Google LLC Tous droits réservés. Google et le logo Google sont des marques de Google LLC. Tous les autres noms d'entreprises et de produits peuvent être des marques des entreprises auxquelles ils sont associés.