Checkpoints

Creating the network infrastructure

/ 50

Creating the first domain controller

/ 25

Creating the second domain controller

/ 25

Como implantar um ambiente do Microsoft Active Directory tolerante a falhas

GSP118

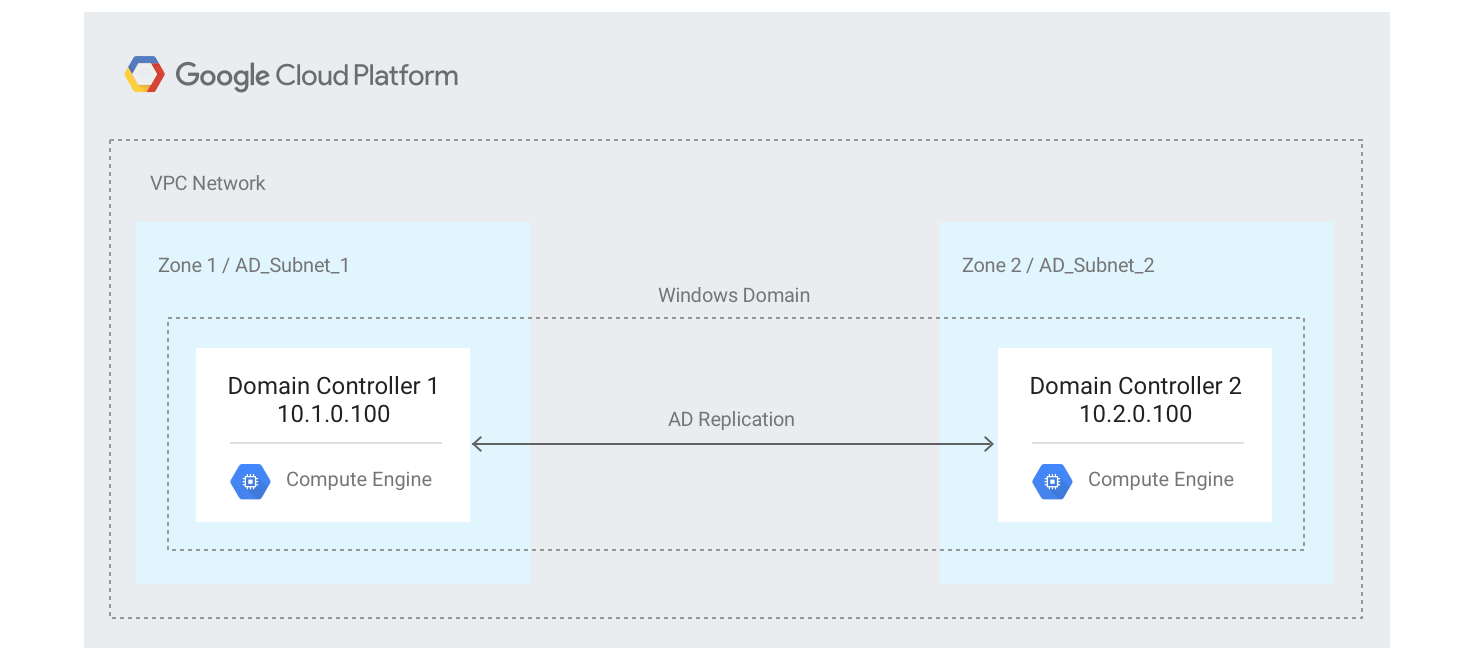

Este laboratório faz parte de uma série sobre como implantar uma arquitetura Windows altamente disponível no Google Cloud com o Microsoft Active Directory (AD), o SQL Server e o Internet Information Services (IIS). Neste laboratório, você vai configurar um par redundante de controladores de domínio (DC) do Windows com o AD usando uma nova rede de nuvem privada virtual (VPC) e várias sub-redes.

Este laboratório também mostra como configurar o AD para uso em outras arquiteturas. A replicação de um ambiente AD remoto para um novo ambiente baseado no Google Cloud não vai ser abordada, embora isso seja possível com o Cloud VPN e a configuração extra do AD.

Objetivos

- Criar uma rede VPC personalizada com duas sub-redes abrangendo duas zonas.

- Criar instâncias virtuais do Windows Server e ativar o AD Domain Services.

- Configurar um novo domínio com o Active Directory.

- Mesclar as novas instâncias do Windows Server com o novo domínio.

- Configurar regras de firewall para permitir o tráfego para as máquinas virtuais.

- Testar a configuração.

Arquitetura

Configuração e requisitos

Antes de clicar no botão Start Lab

Leia estas instruções. Os laboratórios são cronometrados e não podem ser pausados. O timer é iniciado quando você clica em Começar o laboratório e mostra por quanto tempo os recursos do Google Cloud vão ficar disponíveis.

Este laboratório prático permite que você realize as atividades em um ambiente real de nuvem, não em uma simulação ou demonstração. Você vai receber novas credenciais temporárias para fazer login e acessar o Google Cloud durante o laboratório.

Confira os requisitos para concluir o laboratório:

- Acesso a um navegador de Internet padrão (recomendamos o Chrome).

- Tempo para concluir o laboratório---não se esqueça: depois de começar, não será possível pausar o laboratório.

Como iniciar seu laboratório e fazer login no console do Google Cloud

-

Clique no botão Começar o laboratório. Se for preciso pagar, você verá um pop-up para selecionar a forma de pagamento. No painel Detalhes do laboratório à esquerda, você verá o seguinte:

- O botão Abrir Console do Cloud

- Tempo restante

- As credenciais temporárias que você vai usar neste laboratório

- Outras informações se forem necessárias

-

Clique em Abrir Console do Google. O laboratório ativa recursos e depois abre outra guia com a página Fazer login.

Dica: coloque as guias em janelas separadas lado a lado.

Observação: se aparecer a caixa de diálogo Escolher uma conta, clique em Usar outra conta. -

Caso seja preciso, copie o Nome de usuário no painel Detalhes do laboratório e cole esse nome na caixa de diálogo Fazer login. Clique em Avançar.

-

Copie a Senha no painel Detalhes do laboratório e a cole na caixa de diálogo Olá. Clique em Avançar.

Importante: você precisa usar as credenciais do painel à esquerda. Não use suas credenciais do Google Cloud Ensina. Observação: se você usar sua própria conta do Google Cloud neste laboratório, é possível que receba cobranças adicionais. -

Acesse as próximas páginas:

- Aceite os Termos e Condições.

- Não adicione opções de recuperação nem autenticação de dois fatores (porque essa é uma conta temporária).

- Não se inscreva em testes gratuitos.

Depois de alguns instantes, o console do GCP vai ser aberto nesta guia.

Ativar o Cloud Shell

O Cloud Shell é uma máquina virtual com várias ferramentas de desenvolvimento. Ele tem um diretório principal permanente de 5 GB e é executado no Google Cloud. O Cloud Shell oferece acesso de linha de comando aos recursos do Google Cloud.

- Clique em Ativar o Cloud Shell

na parte de cima do console do Google Cloud.

Depois de se conectar, vai notar que sua conta já está autenticada, e que o projeto está configurado com seu PROJECT_ID. A saída contém uma linha que declara o projeto PROJECT_ID para esta sessão:

gcloud é a ferramenta de linha de comando do Google Cloud. Ela vem pré-instalada no Cloud Shell e aceita preenchimento com tabulação.

- (Opcional) É possível listar o nome da conta ativa usando este comando:

-

Clique em Autorizar.

-

A saída será parecida com esta:

Saída:

- (Opcional) É possível listar o ID do projeto usando este comando:

Saída:

Exemplo de saída:

gcloud, acesse o guia com informações gerais sobre a gcloud CLI no Google Cloud.

Tarefa 1. Inicialize as variáveis comuns

É preciso definir algumas variáveis que controlam onde os elementos da infraestrutura serão implantados.

- Execute o script a seguir para definir as variáveis de ambiente do projeto:

- Execute o comando abaixo para definir a região como

:

- Clique em Autorizar quando solicitado.

Tarefa 2. Crie a infraestrutura de rede

Depois de definir as variáveis de infraestrutura, crie a rede e as sub-redes que o AD vai usar.

- No Cloud Shell, execute o comando a seguir para criar a rede VPC:

- O aviso a seguir pode ser ignorado. Você vai criar regras de firewall nas próximas etapas.

- Adicione duas sub-redes à rede VPC:

- Crie uma regra de firewall interna para permitir o tráfego entre sub-redes:

- Crie uma regra de firewall para permitir uma conexão de RDP na porta 3389 a partir de qualquer local:

Clique em Verificar meu progresso para conferir o objetivo.

Tarefa 3. Crie o primeiro controlador de domínio

Agora você vai criar um controlador de domínio com as seguintes propriedades:

- Nome:

ad-dc1 - Endereço IP:

10.1.0.100

- Crie uma instância do Windows Server 2016 no Compute Engine para usar como o primeiro controlador de domínio:

Clique em Verificar meu progresso para conferir o objetivo.

- Aguarde cerca de 1 minuto e crie uma senha para

ad-dc1executando o comando a seguir. Salve o endereço IP, o nome de usuário e a senha retornados no Cloud Shell e adicione a esses itens o identificador "Controlador de domínio 1". Essas informações serão usadas nas próximas etapas:

ERROR: (gcloud.compute.reset-windows-password) The instance may not be ready for use. This can occur if the instance was recently created or if the instance is not running Windows. Please wait a few minutes and try again.

Se isso acontecer, use o comando novamente.

Copie e cole com o cliente do RDP

Depois de fazer login com segurança na sua instância, você vai encontrar os comandos para copiar e colar no manual do laboratório.

Para colar, pressione as teclas CTRL+V (CMD+V não vai funcionar para usuários do Mac). Se você estiver em uma janela do Powershell, é necessário clicar nela antes de usar as teclas de atalho para colar.

Se você estiver colando no PuTTY, clique com o botão direito.

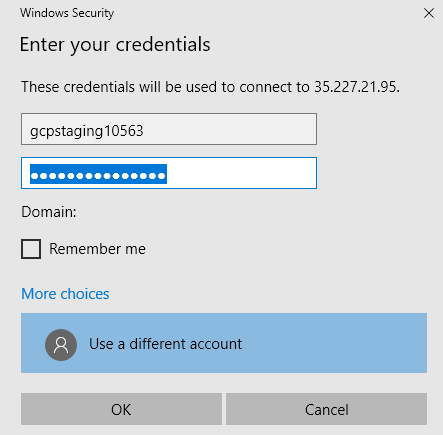

Tarefa 4. Utilize o RDP para se conectar à sua instância

Use o RDP para se conectar à instância do controlador de domínio com as credenciais criadas na etapa anterior.

-

No menu de navegação, acesse Compute Engine > Instâncias de VM.

-

Clique em

ad-dc1para abrir a página de detalhes da instância de VM para a primeira máquina AD. -

Clique em RDP para abrir uma sessão de RDP para essa instância.

- Dependendo do sistema que você estiver usando, talvez seja necessário instalar um cliente RDP de terceiros ou o plug-in de RDP do Google Chrome para se conectar.

- Conecte-se usando o endereço IP, o nome de usuário e a senha que você salvou ao definir a senha da conta de usuário local do Windows.

- Se você fizer o download do arquivo de RDP para se conectar, precisará trocar o nome de usuário utilizado na conexão pelo nome salvo na seção anterior.

- Faça o download e abra o arquivo de RDP.

- Clique em Conectar. A conexão vai falhar porque o nome de usuário padrão está incorreto.

- Clique em Mais opções.

- Selecione Usar outra conta.

- Digite o nome de usuário e a senha que você salvou no início desta seção e clique em OK para fazer login.

- Clique em Sim quando for exibida uma caixa de diálogo com um aviso de segurança informando que a identidade do computador remoto não pode ser verificada.

-

Quando a conexão RDP inicial com a máquina do Windows abrir, clique em Sim para que a máquina seja detectada.

-

Abra um terminal do PowerShell como administrador. Clique na caixa de pesquisa da barra de tarefas, digite "PowerShell" e, com o Windows PowerShell selecionado, pressione Shift+Ctrl+Enter.

-

Quando solicitado, clique em Sim para permitir que o aplicativo faça alterações no seu dispositivo.

-

Defina as credenciais do Windows para a conta de administrador:

- Será necessário criar uma senha. Use uma senha forte e a armazene em um local seguro para uso futuro. Embora isto seja apenas um laboratório, você precisa seguir as regras de criação de senha.

A conta de administrador vai virar uma conta de administrador do domínio depois que você criar a floresta do AD com ela.

- Ative a conta:

- Instale o Active Directory Domain Services, incluindo as Ferramentas de gestão:

- Defina as seguintes variáveis do PowerShell:

- Instale a nova configuração de floresta do Active Directory no modo Windows Server 2016:

-

Quando solicitado, digite a senha de administrador do modo de segurança. Armazene a senha em um local seguro para uso futuro.

-

Ignore os avisos a seguir. Cada aviso aparece duas vezes. A primeira vez durante a verificação dos pré-requisitos e a segunda durante o processo de instalação.

- Reinicie a máquina virtual:

Isso vai desconectar a sessão de RDP. A máquina vai levar cerca de 1 minuto para reiniciar.

-

Após a reinicialização, use o RDP para se conectar ao controlador de domínio

ad-dc1com as credenciais de administrador que você definiu durante a instalação da floresta do AD.- Adicione o nome do domínio como um prefixo, por exemplo,

EXAMPLE-GCP\Administrator. - O login inicial no domínio pode levar alguns minutos durante a primeira inicialização dos serviços, como as políticas de grupo.

- Adicione o nome do domínio como um prefixo, por exemplo,

WARNING Someone could be trying to intercept your communication. To connect anyway select Chrome RDP Options, select the Certificates tab, select the :3389 certificate listing and press the Delete Certificate button.

Se você estiver usando um cliente de RDP integrado do Windows ou de terceiros, vai precisar aceitar o novo certificado para se conectar.

- Abra um terminal do PowerShell como administrador e defina as seguintes variáveis:

- Defina o endereço IP e o gateway padrão:

- Configure o servidor DNS primário:

- O servidor DNS ad-dc2 só vai ficar disponível após a implantação do segundo controlador de domínio. Por isso, você pode ignorar esta mensagem de erro:

ad-dc1 e ad-dc2. Você vai configurar o controlador de domínio ad-dc2 mais adiante neste laboratório.

- Configure o servidor DNS secundário:

- A entrada do servidor DNS para o controlador de domínio

ad-dc1tem que ser a segunda da lista para evitar que o AD perca sempre a conexão com o outro controlador. Use o segundo controlador de domínio,ad-dc2, como o servidor DNS primário.

O controlador de domínio ad-dc2 será criado na próxima seção. Se você não seguir esse padrão, os erros a seguir vão aparecer em Server Manager > Active Directory Domain Services:

É possível que você veja erros no ad-dc1 antes que os dois servidores estejam totalmente configurados. Você pode ignorar esses erros.

Tarefa 5. Crie o segundo controlador de domínio

Agora você vai criar um controlador de domínio com as seguintes propriedades:

- Nome:

ad-dc2 - Endereço IP:

10.2.0.100

- Se a janela do Cloud Shell expirar, abra uma nova instância do Cloud Shell e redefina as variáveis anteriores. Para fazer isso, especifique no script a seguir o ID do projeto e a região usados anteriormente:

-

Copie o script para a janela do Cloud Shell e o execute.

-

Use o Cloud Shell para criar a instância do segundo controlador de domínio:

Clique em Verificar meu progresso para conferir o objetivo.

- Aguarde aproximadamente 1 minuto e depois crie uma senha para a instância

ad-dc2do Windows:

-

É preciso usar o nome de usuário e a senha para se conectar utilizando RDP à instância do Windows que você criou. Salve o endereço IP, o nome de usuário e a senha. Além disso, adicione o identificador "Controlador de domínio 2" a esses itens.

-

Acesse o console do Google Cloud.

-

Abra Compute Engine > Instâncias de VM.

-

Clique em ad-dc2 para abrir a página de detalhes da instância de VM para a segunda máquina AD.

-

Clique em RDP para abrir uma sessão de RDP para essa instância.

-

Quando a conexão inicial com a máquina do Windows abrir, clique em Sim para que a máquina seja detectada.

-

Abra um terminal do PowerShell como administrador. Clique em Iniciar, digite PowerShell e pressione Shift+Ctrl+Enter.

-

Quando solicitado, permita que esse aplicativo altere seu dispositivo clicando em Sim.

-

Instale o Active Directory Domain Services, incluindo as Ferramentas de gestão:

- Defina as seguintes variáveis do PowerShell:

- Configure o servidor DNS primário:

- Configure o segundo servidor para que ele seja o próprio servidor DNS secundário:

O servidor DNS ad-dc2 só vai ficar disponível depois que ad-dc2 for associado ao domínio como um controlador. Como o servidor ainda não foi associado, você verá a mensagem a seguir, que pode ser ignorada:

- Defina o endereço IP e o gateway padrão:

- Execute o script do PowerShell a seguir, que vai informar quando o primeiro controlador de domínio estiver operacional. Aguarde até que a mensagem "Domain controller is reachable" seja exibida.

- Defina a seguinte variável do PowerShell novamente:

- Adicione a máquina virtual à floresta como um segundo controlador de domínio:

-

Quando uma senha para a conta de administrador for solicitada, use as credenciais de administrador definidas durante a instalação da floresta do AD. Adicione o nome do domínio como um prefixo, por exemplo,

EXAMPLE-GCP\Administrator. -

Quando precisar inserir uma senha de administrador do modo de segurança, informe a mesma senha usada para o primeiro controlador de domínio.

-

Ignore os avisos a seguir. Cada aviso aparece duas vezes: a primeira durante a verificação dos pré-requisitos e a segunda durante o processo de instalação.

- Reinicie a máquina virtual:

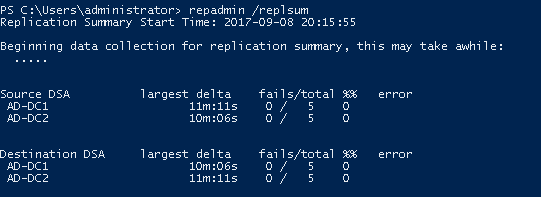

Tarefa 6. Teste a instalação

-

Aguarde de 5 a 10 minutos para garantir que os dois controladores de domínio estejam operacionais e replicando informações.

-

Com o RDP, reconecte-se à instância do primeiro controlador de domínio usando as credenciais de administrador criadas durante a instalação desse controlador. Adicione o nome do domínio como um prefixo, por exemplo,

EXAMPLE-GCP\Administrator. -

Ao se conectar à sessão de RDP, abra o console do PowerShell como administrador se um deles não estiver sendo executado.

-

Execute o comando a seguir no console do PowerShell para testar se a replicação está funcionando:

- A saída vai ser igual a esta, sem erros ou falhas:

- Se o controlador de domínio não estiver disponível, você vai receber uma mensagem como esta:

- Se você receber essa mensagem, aguarde alguns minutos e use de novo o comando

repadmin /replsum.

Parabéns!

Você configurou um ambiente do Microsoft Active Directory tolerante a falhas.

Termine a Quest

Este laboratório autoguiado faz parte das Quests Google Cloud Solutions I: Scaling Your Infrastructure e Windows on Google Cloud. Uma Quest é uma série de laboratórios relacionados que formam um programa de aprendizado. Ao concluir uma Quest, você ganha um selo como reconhecimento da sua conquista. É possível incluir um link dos selos no seu currículo on-line ou nas redes sociais para mostrar suas conquistas. Inscreva-se em uma Quest e receba crédito de conclusão imediatamente. Consulte todas as Quests disponíveis no catálogo do Google Cloud Ensina.

Comece o próximo laboratório

Continue a Quest com Como implantar o Memcached no Kubernetes Engine ou confira estas sugestões:

Próximas etapas / Saiba mais

Confira o que fazer a seguir:

- Consulte as Práticas recomendadas para organizações empresariais.

Treinamento e certificação do Google Cloud

Esses treinamentos ajudam você a aproveitar as tecnologias do Google Cloud ao máximo. Nossas aulas incluem habilidades técnicas e práticas recomendadas para ajudar você a alcançar rapidamente o nível esperado e continuar sua jornada de aprendizado. Oferecemos treinamentos que vão do nível básico ao avançado, com opções de aulas virtuais, sob demanda e por meio de transmissões ao vivo para que você possa encaixá-las na correria do seu dia a dia. As certificações validam sua experiência e comprovam suas habilidades com as tecnologias do Google Cloud.

Manual atualizado em 03 de agosto de 2023

Laboratório testado em 03 de agosto de 2023

Copyright 2024 Google LLC. Todos os direitos reservados. Google e o logotipo do Google são marcas registradas da Google LLC. Todos os outros nomes de produtos e empresas podem ser marcas registradas das respectivas empresas a que estão associados.